#Ransomware #Petya e #NotPetya sono solo gli ultimi #Malware che una volta entrati nel vostro PC, criptano e rendono inutilizzabili i vostri file chiedendo un riscatto in #Bitcoin. Un attacco globale alle reti di Scuole, Aziende, Trasporti, Ospedali e addirittura la Centrale Nucleare di Chernobyl! Come difendersi? Quale strategie adottare? Come evitarli ed eliminarli? Cosa fare per cercare di recuperare i dati? https://wp.me/p4QRf5-ML

Ransomware Petya che cos’è e come agisce?

Ransomware Petya è una nuova minaccia di non facile soluzione che entra nei PC non aggiornati tramite le reti e potrebbe avere effetti peggiori a quelli di WannaCry. Una nuova variante del ransomware Petya è al momento in via di diffusione in un gran numero di Paesi del mondo e la raccolta di profitti per gli ignoti cyber-criminali è già cominciata. Petya è un MALWARE cripta-file già noto per cui fino ad adesso era stato trovato un errore nell’architettura che permetteva la decrittazione dei dati a costo zero. Sfrutta una vulnerabilità dei sistemi Windows NON AGGIORNATI (alla fine è sempre questo il problema, se non aggiornate i vostri PC avrete sempre di questi problemi….) che è stata già risolta con 2 diversi aggiornamenti CVE-2017-0199 e sul SMBv1 Microsoft file-sharing protocol di cui trovate tutto qui Microsoft security bulletin MS17-010.

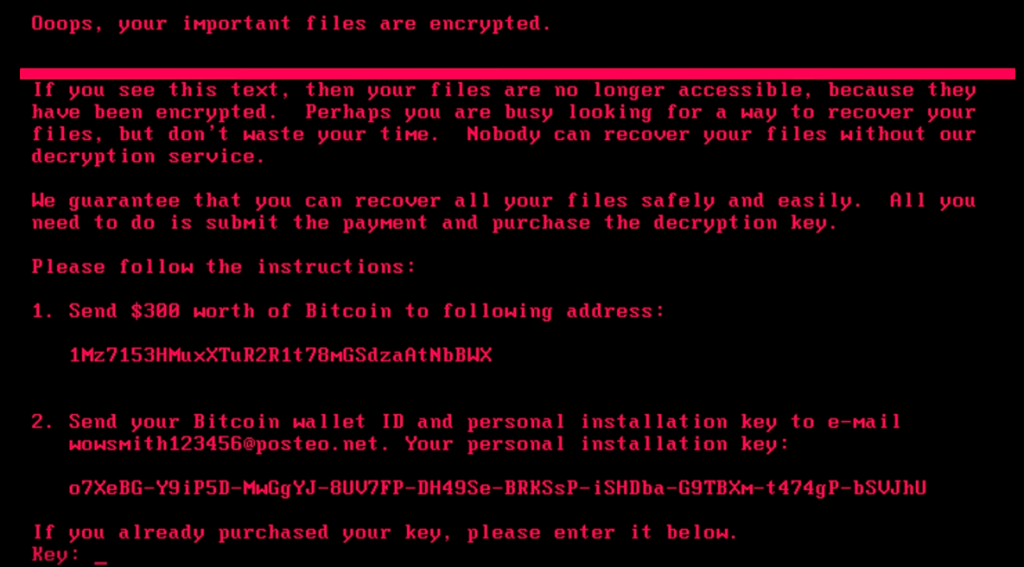

Anche la nuova minaccia NotPetya integra il famigerato exploit dell’intelligence USA noto come ETERNALBLUE e progettato per sfruttare un bug nel server SAMBA (SMB) dei sistemi Microsoft per infettare i PC connessi a Internet. Inoltre ha distribuzione via email con link che riescono a infettare il PC o con documenti allegati. Una volta entrato nel sistema inizia la codifica dell’indice dei file nel file system NTFS (MFT) e la sostituzione del settore di boot del disco fisso (per le partizioni in standard MBR) con un boot loader custom pensato per stampare a video il testo con la richiesta di riscatto in Bitcoin.

Petya riavvia subito i sistemi infetti e rende quindi impossibile l’eventuale opera di disinfestazione da parte dei tecnici, un fatto che unito all’uso dell’exploit EternalBlue ha permesso al ransomware di diffondersi su migliaia di sistemi in poco tempo.

ATTENZIONE le informazione di seguito fornite sono a soli fini didattici, non ci assumiamo alcuna responsabilità sull’efficacia e validità . Ogni situazione è diversa e anche le versioni di VIRUS sono molte in circolazione quindi non c’è alcuna sicurezza di recuperare i dati e anzi se avete dati vitali rimuovendo il VIRUS rischiate di non poter più accedere alla pagina in cui pagare il riscatto e procedere con la decrittazione. D’altra parte anche il pagamento non è necessariamente garanzia di recupero anzi!

Ransomware Petya cosa fare subito e come vaccinarsi?

Installare immediatamente tutti gli aggiornamenti in particolare (se non è ancora presente sul vostro PC) MS17-010 Microsoft Oltre ad aggiornare i propri PC e antivirus, ecco alcune altre soluzioni che riescono a bloccare le attuali versioni di Petya

Prima soluzione bloccare con il Firewall la porta di rete 445, ma se il Ransomware Petya è già nel vostro PC questo non blocca la codifica dei vostri dati.

La seconda soluzione è ancora più semplice ed efficace basta creare all’interno della cartella C:\Windows un file con il nome perfc e renderlo di sola lettura con questa procedura

- Aprire il Blocco Note e creare il file perfc, salvarlo e una volta usciti rinominarlo senza estensione .txt

- Cliccare con il tasto destro del file e andare su Proprietà e renderlo di sola lettura

- Copiare il file nella cartella C:\Windows

Questo nel caso di infezione dovrebbe bloccare la criptazione dei vostri dati essendo una forma di kill-switch scoperto da poco, ma che magari non avrà effetto su future versioni

Ransomware Petya come recuperare i dati?

Il MALWARE è entrato e avete perso tutti i dati perchè non avete aggiornato il vostro PC e non fate copie di Backup dei vostri dati? Bravi complimenti! Che fate quindi pagate cosi finanziate altri malfattori a chiedervi altri riscatti? E teoricamente possibile generare la chiave di decodifica necessaria a sbloccare i dati all’avvio del malware tramite un apposito sito Web quanto meno per le versioni precedenti del Malware. L’estrazione dei byte necessari alla decodifica è facilitata dalla disponibilità di un tool da far girare con il disco infetto collegato a un PC terzo, e il risultato finale della procedura consiste nello sblocco del drive senza dover pagare i Bitcoin di riscatto richiesti dai cyber-criminali.

Malware e Sicurezza informatica

Ti invitiamo a leggere un nostro articolo precedente con ulteriori approfondimenti Crypto Ransomware e IT Security